Токены, электронные ключи для доступа к важной информации, приобретают всю большую популярность в России. Токен сейчас – не только средство для аутентификации в операционной системе компьютера, но и удобное устройство для хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений. Токены надежнее стандартной пары “логин/пароль” за счет механизма двухфакторной идентификации: то есть пользователь не только должен иметь в наличии носитель информации (непосредственно сам токен), но и знать PIN-код.

Основных форм-факторов, в которых выпускаются токены, три: USB-токен, смарт-карта и брелок. Защита при помощи PIN-кода чаще всего встречается в USB-токенах, хотя последние модели USB-токенов выпускаются с возможностью установки RFID-метки и с жидкокристаллическим дисплеем для генерации одноразовых паролей.

Остановимся подробнее на принципах функционирования токенов с PIN-кодом. PIN-код - это специально заданный пароль, который разбивает процедуру аутентификации на два этапа: присоединение токена к компьютеру и ввод собственно PIN-кода.

Наиболее популярные модели токенов на современном электронном рынке России – Рутокен, eToken от компании “Аладдин”, и электронный ключ от компании “Актив”. Рассмотрим наиболее часто задаваемые вопросы касательно PIN-кодов для токена на примере токенов этих производителей.

1. Какой PIN-код используется по умолчанию?

В таблице ниже представлены информация о PIN-кодах по умолчанию для токенов Рутокен и eToken. Пароль по умолчанию отличается для разных уровней владельцев.

| Владелец | Пользователь | Администратор |

| Рутокен | 12345678 | 87654321 |

|

eToken

|

1234567890 | По умолчанию пароль администратора не устанавливается. Может быть установлен через панель управления только для моделей eToken PRO, eToken NG- FLASH, eToken NG-OTP. |

| JaCarta PKI | 11111111 | 00000000 |

| JaCarta ГОСТ | Не задан | 1234567890 |

| JaCarta PKI/ГОСТ |

Для PKI-функционала:

11111111

При использовании JaCarta PKI с опцией "Обратная совместимость" - PIN-код - 1234567890 Для ГОСТ-функционала: PIN-код не задан |

Для PKI-функционала:

00000000

При использовании JaCarta PKI с опцией "Обратная совместимость" - PIN-код не установлен Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/ГОСТ/SE |

Для PKI-функционала:

11111111

Для ГОСТ-функционала: 0987654321 |

Для PKI-функционала:

00000000

Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | 11111111 | 00000000 |

| ESMART Token | 12345678 | 12345678 |

| карта IDPrime | 0000 | 48 нулей |

| JaCarta PRO/JaCarta LT | 1234567890 | 1234567890 |

2. Надо ли изменять PIN-код по умолчанию? Если да, то в какой момент работы с токеном?

3. Что делать, если PIN-коды на токене неизвестны, а PIN-код по умолчанию уже сброшен?

Единственный выход - полностью очистить (отформатировать) токен.

4. Что делать, если PIN-код пользователя заблокирован?

Разблокировать PIN-код пользователя можно через панель управления токена. Для выполнения этой операции необходимо знать PIN-код администратора.

5. Что делать, если PIN-код администратора заблокирован?

Разблокировать PIN-код администратора невозможно. Единственный выход - полностью очистить (отформатировать) токен.

6. Какие меры безопасности предприняты производителями для снижения риска подбора пароля?

Основные пункты политики безопасности для PIN-кодов USB-токенов компаний “Аладдин” и “Актив” представлены в таблице ниже. Проанализировав данные таблицы можно сделать вывод, что eToken предположительно будет иметь более защищенный пин код. Рутокен, хоть и позволяет задавать пароль всего из одного символа, что небезопасно, по остальным параметрам не уступает продукту компании “Аладдин”.

| Параметр | eToken | Рутокен |

| Минимальная длина PIN-кода | 4 | 1 |

|

Состав PIN-кода |

Буквы, цифры, специальные символы | Цифры, буквы латинского алфавита |

| Больше или равно 7 | До 16 | |

|

Администрирование безопасности PIN-кода |

Есть | Есть |

| Есть | Есть |

Важность сохранения PIN-кода в секрете известна всем тем, кто использует токены в личных целях, хранит на нем свою электронную подпись, доверяет электронному ключу информацию не только личного характера, но и детали своих бизнес-проектов. Токены компаний “Аладдин” и “Актив” обладают предустановленными защитными свойствами и вместе с определенной долей предосторожности, которая будет проявлена пользователем, снижают риск подбора пароля до минимума.

Программные продукты Рутокен и eToken представлены в различных конфигурациях и форм-факторах. Предлагаемый ассортимент позволит вам выбрать именно ту модель токена, которая наиболее отвечает вашим требованиям, будь то

И перед отправкой документов в личном кабинете налогоплательщика вводили пароль к сертификату электронной подписи, или выражаясь простым языком подписывали наши «толмуты» электронной подписью.

Как-то я упустил из виду, что не все знают что это такое. Тема полезная как для помощи при создании электронной подписи в своём личном кабинете налогоплательщика так и для общего образования. Учитывая, что многие мои читатели пенсионеры — люди преклонного возраста и недостаточно уверенные в общении с , «разложу всё по полочкам».

Прежде всего, давайте разберёмся для чего нужна электронная подпись и что за пароль от сертификата. Здесь всё просто, как и простая подпись из под ручки, она нужна для придания какому-либо документу юридической силы. Но простую-то можно сверить с той, что в паспорте и на худой конец провести графологическую экспертизу её подлинности. А как же сверить и проверить электронную? Здесь всё гораздо сложнее. Но сначала о видах и типах.

Виды и типы электронных подписей

Скажу сразу, видов не великое множество, а всего два:

- простая электронная подпись;

- усиленная;

Простая — это логин и пароль. Она подтверждает, что отправлено именно их владельцем. И больше ничего. Нам же интересна усиленная. Она помимо идентификации отправителя ещё и подтверждает, что после подписания документ не менялся и приравнивается к документальной бумажке с подписанной ручкой.

Бывают усиленные тоже двух типов:

- квалифицированная электронная подпись;

- неквалифицированная;

В налоговой создаётся неквалифицированная усиленная электронная подпись и использоваться она может в документообороте только в рамках ИФНС! А вот использование квалифицированной подписи гораздо шире, но для её получения необходимо лично обратиться в удостоверяющий цент, аккредитованный Минкомсвязи России. И эта услуга платная.

Если же Вы её всё-таки приобретёте, то у Вас появиться возможность зарегистрироваться в без мытарств по налоговым органам. А потом и входить туда с помощью этой самой подписи вместо логина и пароля при выборе этого способа авторизации. Кстати и в тоже. Ну и конечно, подписывать ей все возможные электронные документы, в том числе и в налоговой конечно.

Далее следует общеобразовательный ликбез. Если он Вас не интересует, можете пропустить этот раздел и прокрутить вниз. Там уже расписано, как создать электронную подпись в личном кабинете налогоплательщика и само сабой про пароль к сертификату тоже. А специалистов в области криптографии прошу не судить меня строго за некоторые неточности и упрощения в этом опусе.

Механизм отправки документов подписанных усиленной электронной подписью

Правильнее было бы использовать слово алгоритм вместо механизм. Но не буду пугать основную часть нашей аудитории — пенсерменов «заумными» словами. И далее не пугайтесь, всё разъясню. Итак, как же, например, товарищ Иванов передаёт Налоговой подписанные документы? Да ещё чтоб их никто не смог прочитать и подменить. Научным языком примерно так:

Вначале Иванов и Налоговая генерируют открытые и закрытые ключи шифрования. Затем обмениваются открытыми между собой. На следующем этапе:

- Иванов шифрует «послание» своим закрытым ключом и как результат происходит его подписывание.

- Далее Иванов шифрует открытым ключом, который перед этим ему отправила Налоговая то, что получилось после выполнения пункта 1. Теперь никто посторонний не сможет ничего прочитать, если даже перехватит.

- После того как Налоговая получила «послание» Иванова, она сначала расшифровывает его своим закрытым ключом и видит там зашифрованный документ Иванова.

- Тут-то «Налоговая» расшифровывает его с помощью открытого ключа переданного ей Ивановым в самом начале. В результате чего происходит сверка подписи Иванова.

А на «рабоче-крестьянском» языке «явок и паролей» это будет приблизительно похоже на такое мероприятие:

Сначала Иванов готовит чемодан с запасным ключом и бумагу с собственноручно подписанными реквизитами, а Налоговая шкатулку тоже с запасным ключом. Идут на почту и отправляют друг другу посылки. Иванов укладывает в бандероль ключик от чемодана, а в ценное письмо бумагу со своими реквизитами и отправляет по отдельности. Налоговая — шкатулку посылкой и бандероль с одним ключиком тоже отдельно.

Иванов, получив посылку и бандероль прячет, например, свою подписанный документ в шкатулку и закрывает её ключом из полученной бандероли. Укладывает эту секретную шкатулку в свой чемодан и тоже закрывает уже на свой ключ. А потом посылкой отправляет эту «матрёшку» в Налоговую. Ключи от шкатулки и чемодана оставляет у себя.

Почему лучше выбрать хранение ключа в системе ФНС России, думаю у Вас вопросов не вызовет. Если Вы прочитали разъяснения, то заметили и сами неоспоримые преимущества именно этого варианта.

После отправки запроса появляется окно ожидания с крутящимся кружочком. Иногда оно может задержаться на довольно таки продолжительное время:

Потом появиться окно, сообщающее о том, что сертификат успешно выпущен. Здесь можно будет вызвать окно со своим сертификатом, нажав на ссылку «Просмотреть сертификат»:

во всплывшем после этого окне ввести пароль, который Вы уже вводили дважды в самом начале и кнопка «Далее»:

А уже в следующем окне любуйтесь своим сертификатом, смотрите эти самые реквизиты, которые сверяют в налоговой при получении от Вас документов. Выглядит он примерно так:

Ошибка генерации сертификата ЭП

В первое время после запуска сайта налоговой это было довольно таки частое явление. Потом как бы всё «устаканилось». Сейчас вновь стали возникать такие «глюки». Я, например, об этом узнаю глядя на статистику посещаемости этого блога. Она резко возрастает. И всё за счёт статьи, которую вы сейчас читаете.

По этому поводу могу лишь сказать, что тут дело, скорее всего, не в вас и не в пароле, а в перегруженности портала ФНС. Особенно сильно это проявляется в последние дни сдачи налоговых деклараций организаций и прочих налоговых выплат физических лиц. Львиная доля их приходится обычно на первый квартал, то есть начало года.

Так что если на Вашем мониторе вышла надпись «Ошибка генерации сертификата электронной подписи» особо не расстраивайтесь. Наберитесь терпения и попробуйте проделать эту операцию ещё раз. А лучше вернитесь к этому в другой день. Возможно «глюки» к этому времени закончатся и Вам повезёт.

Что делать если Вы забыли пароль для доступа к сертификату ключа проверки электронной подписи

Не огорчайтесь. Ничего страшного в этом нет. Это же не пароль от личного кабинета налогоплательщика, в случае утраты которого, придётся повторно посещать ИФНС. Это в том случае, если Вы не потрудились задать кодовое слово для его восстановления по электронной почте.

Здесь всё гораздо проще. Обратите внимание на нижнее окно там есть ссылка «Отозвать текущий сертификат». Смело щёлкайте по ней и после этого создавайте новый сертификат и у Вас будет новый пароль:

своего времени, так и в плане экономии средств. Я уже не говорю о том, что это уже более прогрессивная ступень ведения Ваших дел. И не огорчайтесь, если Вы утеряли пароль к сертификату ЭП, его всегда можно восстановить.

своего времени, так и в плане экономии средств. Я уже не говорю о том, что это уже более прогрессивная ступень ведения Ваших дел. И не огорчайтесь, если Вы утеряли пароль к сертификату ЭП, его всегда можно восстановить.

Удачи Вам! И до скорых встреч на страницах блога «ПенсерМен».

При генерации запросов на сертификат и ключей в программе "АРМ генерации ключей" , выходит окошко, где эта программа (а точнее Крипто Про) предлагает ввести пароль (рис. 8). Предлагает, но не заставляет же. Если поля оставить пустыми, то никакой пароль установлен не будет. Но пользователи вероятно думают по другому и, конечно же, заполняют эти поля. Всё бы ничего, но потом они благополучно забывают какой пароль они вводили при генерации, и когда первый раз приходится подписывать что-то, то человек впадает в ступор. Потом, конечно же, следует звонок в казначейство с просьбой помочь.

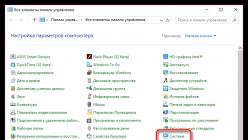

Сегодня, в этой статье, я расскажу как можно удалить или изменить этот пароль. Существует два варианта удаления пароля. Первый - когда пользователь помнит старый пароль, второй - когда не помнит. Начнем с первого. Как я уже упомянул в начале статьи, за пароль на ключевой контейнер отвечает программа Крипто Про. Давайте запустим её, зайдя в панель управления компьютером (рис. 1):

Чтобы у вас открылось такое же окно как у меня, в правом верхнем углу окна выберите режим просмотра "Мелкие значки". Запускаем Крипто Про, открывается окно (рис. 2):

Нажимаем на вкладку "Сервис", чтобы попасть в следующее окошко (рис. 3):

Внизу окна есть кнопка с надписью "Изменить пароль". Нажмем на нее и попадем в следующее окно (рис. 4):

Тут нам предлагают выбрать ключевой контейнер по кнопке "Обзор". Предварительно не забудьте вставить в компьютер флешку, или другой носитель в вашими ключами. При нажатии на кнопку, откроется следующее окно (рис. 5):

Выбираем нужный нам ключевой носитель и жмем "ОК". Откроется следующее окно (рис. 6):

Убеждаемся, что у нас действительно выбран нужный нам контейнер закрытого ключа, и жмем кнопку "Готово", после чего откроется окно ввода пароля (рис. 7):

Сюда надо ввести пароль, который вы вводили при генерации ключей и запроса на сертификат в программе "АРМ генерации ключей" . Подразумевается, что вы его помните:). Вводим, жмем "ОК", галочку "Запомнить пароль" ставить не надо, и попадаем в окно ввода нового пароля (рис. 8):

Тут пароль можно не только изменить, но и удалить его, если оставить поля пустыми. Если же вы хотите изменить пароль, то придумайте и введите его два раза.

Со случаем, когда пользователь помнит старый пароль на контейнер, мы разобрались. Давайте попробуем удалить пароль с контейнера, когда он благополучно забыт. Тут нам поможет утилита csptest.exe , которая входит в комплект установки программы Крипто Про начиная с версии 3.6. Если у вас установлена эта программа, значит утилита эта у вас есть и находится она по пути установки программы, т. е. C:\Program Files (x86)\Crypto Pro\CSP (у меня 64-разрядная ОС, если у вас 32 разрядная, то (х86) в пути будет отсутствовать). Её нам необходимо запустить из командной строки.

Чтобы открыть командную строку в Windows 7, надо через проводник добраться до нужной папки, нажать клавишу "Shift" на клавиатуре, и удерживая её кликнуть правой кнопкой мышки по нужной папке. Всё проиллюстрировано на картинке ниже (рис. 9):

В появившемся контекстном меню, надо выбрать "Открыть око команд" уже левой кнопкой мышки. В окне команд надо сначала ввести следующую команду: без квадратных скобок, конечно же. Эта команда покажет нам все доступные контейнеры закрытых ключей в виде: [\\.\имя носителя\имя контейнера] . Когда мы узнаем как называется наш контейнер закрытых ключей, необходимо ввести еще одну команду: . Опять без квадратных скобок. В кавычках надо ввести имя вашего контейнера закрытых ключей, которое вы узнали на предыдущем шаге. Кавычки вводить ОБЯЗАТЕЛЬНО . Эта команда покажет нам сохраненный пароль, узнав его, мы сможем воспользоваться первым методом для удаления или изменения пароля.

Все вышеуказанные действия мною были проделны, о чем свидетельствует рисунок 10:

Сразу хочу отметить, что у меня не получилось "узнать" пароль используя этот метод (красная строчка на рис. 10). Но я думаю, что это связано с тем, что контейнер, который я указывал во второй команде, был получен путем копирования с носителя на носитель с помощью пункта меню программы Крипто Про "Скопировать" (рис. 3). Генерация закрытых ключей проводилась на другой носитель, не доступный мне более. Но метод рабочий.

Если у вас тоже не получится удалить пароль таким образом, то остается единственный путь - отзывать текущий сертификат и генерировать новые ключи и новый запрос на сертификат. А если вы будете серьезнее относиться к парольной защите, то "забываться" пароли не будут. На этом все. Удачи!

И напоследок... Если вам понравилась эта статья и вы почерпнули из нее что-то новое для себя, то вы всегда можете выразить свою благодарность в денежном выражении. Сумма может быть любой. Это вас ни к чему не обязывает, все добровольно. Если вы всё же решили поддержать мой сайт, то нажмите на кнопку "Поблагодарить", которую вы можете видеть ниже. Вы будете перенаправлены на страницу моего сайта, где можно будет перечислить любую денежную сумму мне на кошелек. В этом случае вас ждет подарок. После успешного перевода денег, вы сможете его скачать.

ОСНОВНЫЕ ПОНЯТИЯ

КСКПЭП

–квалифицированный сертификат ключа проверки электронной подписи.

КЭП

– квалифицированная электронная подпись.

Криптопровайдер – средство защиты криптографической защиты информации.Программа с помощью которой генерируется закрытая часть электронной подписи и которая позволяет производить работу с электронной подписью. Данная галочка проставляется автоматически.

Экспортируемый ключ – возможность копирования электронной подписи на другой носитель. При отсутствии галочки копирование электронной подписи будет невозможно.

ЛКМ – левая кнопка мыши.

ПКМ – правая кнопка мыши.

CRM- AGENT – приложение, разработанное специалистами УЦ для упрощения процедуры генерации ключевой пары, создания запроса и записи сертификата.

После посещения удостоверяющего центра и прохождения процедуры сверки личности, на указанную Вами в заявлении электронную почту, УЦ прислал письмо, содержащее ссылку для генерации. Если Вы не получали письма, обратитесь к Вашему менеджеру или в Техническую поддержку УЦ по контактному номеру из этого руководства.

Откройте ссылку для генерации из письма в одном из рекомендуемых браузеров: Google Chrome , Mozilla Firefox , Yandex.Браузер . Если Вы уже находитесь в одном из вышеперечисленных браузеров, кликните по ссылке ЛКМ или ПКМ > «Открыть ссылку в новой вкладке». Страница генерации (Рис.1) откроется в новом окне.

При открытии ссылки, появится первоначальное предупреждение. Ознакомьтесь с ним, если для хранения КЭП вы используете носитель Jacarta LT . Подробнее о носителях в ниже. Если используете иной носитель, то нажмите кнопку «Закрыть» .

Рис.1 – Страница генерации

Нажмите на ссылку «Скачать приложение» для начала загрузки. Если ничего не произошло после нажатия, кликните по ссылке ПКМ > «Открыть ссылку в новой вкладке» . После скачивания приложения запустите установку.

Рекомендуется отключить антивирусное ПО перед загрузкой программы !

В процессе установки приложения « crm - agent » появится сообщение с запросом доступа (Рис.2).

Рис.2 – Запрос доступа

Нажмите кнопку «Да».

После окончания установки приложения вернитесь на страницу с генерацией. Появится сообщение о «Предоставлении доступа» (Рис.3).

Рис.3 – Доступ к хранилищу сертификатов

Нажмите «Продолжить» и, в появившемся окне, «Предоставить доступ» (Рис.4).

Рис.4 – Доступ к хранилищу сертификатов 2

Если не появилась кнопка «Продолжить»

Если после установки приложения « crm - agent » , ссылка на скачивание приложения не исчезла, причиной может быть блокировка подключения вашей системой безопасности.

Для устранения ситуации необходимо:

Отключить антивирус, установленный на вашем компьютере;

Открыть новую вкладку в браузере;

Ввести в адресную строку браузера адрес без пробелов - 127.0.0.1:90 – и перейти (нажать Enter на клавиатуре);

При появлении сообщения браузера «Ваше подключение не защищено» , добавьте страницу в исключения браузера. Например, Chrome : «Дополнительные» - «Все равно перейти на сайт» . Для остальных браузеров воспользуйтесь соответствующей инструкцией разработчика.

После появления сообщения об ошибке, вернитесь на страницу с генерацией и повторите Пункт 2 данной инструкции.

В случае, если у вас отсутствуют предустановленные криптопровайдеры, после этапа предоставления доступа появятся ссылки для скачивания КриптоПРО (Рис.5).

Это важно: приложение « crm - agent » обнаруживает любые криптопровайдеры на компьютере, и, если у Вас установлена отличная от КриптоПРО CSP программа (например, VipNET CSP ), свяжитесь со специалистами технической поддержки УЦ для консультации.

Нажмите на ссылку «КриптоПРО 4.0» на странице генерации или на аналогичную ссылку ниже для загрузки файла установки КриптоПРО на компьютер.

КриптоПро CSP 4.0 – версия для ОС Win 7 / 8 / 10

После окончания загрузки откройте zip -архив с помощью соответствующей программы-архиватора (например, Win - RAR ). Внутри будет сам файл установки КриптоПРО. Запустите его и установите с параметрами по умолчанию. В процессе установки у Вас может появиться следующее окно:

Рис.5 – Установка КриптоПРО

Пропустите окно, нажав «Далее» . Установка КриптоПРО завершена.

Подписи можно хранить в реестре компьютера, на обычных флеш-накопителях и на специальных usb -токенах. Список токенов, пин-коды и ссылки на ПО представлены в таблице ниже (Таблица 1).

Таблица 1 – Драйверы для защищенных носителей

|

Тип USB-носителя |

Внешний вид USB-носителя |

Ссылка на загрузку драйверов |

PIN-код |

|

ruToken |

|

Вариант 1:

Используются настройки по умолчанию, ПИН-код токена запомнен системой. Наименее безопасный вариант. Для этого при первом запросе ПИН-кода необходимо установить галку «Запомнить pin-код»:

В этом случае, на данном компьютере ПИН-код больше не будет запрашиваться, для подписания необходимо будет просто один раз выбрать сертификат которым подписываем. ПИН-код будет запомненным для всех действий с ЭП, пока в настройках Крипто Про-Сервис- Пароли закрытых ключей- Удалить запомненные пароли… они не будут удалены.

Вариант 2:

Использование режима кэширования контейнеров закрытых ключей.

В настройках Крипто Про необходимо включить использование службы хранения ключей и кэширование. Изменение параметров Крипто Про производятся пользователем с правами Администратора.

При её включении ПИН-код необходимо ввести при входе на площадку, далее ПИН-код не будет запрашиваться до тех пор, пока не будет перезапущен браузер. Если нажать кнопку «Выход» на площадке, и потом опять зайти на неё под тем же пользователем не закрывая браузер, то ПИН-код не будет запрошен. Если закрыть браузер и открыть его заново, или заходить на площадку в другом браузере, то ПИН-код запрашивается (проверено в Google Chrome, Internet Explorer).

Согласно "ЖТЯИ.00087-01 92 01. Инструкция по использованию. Windows.pdf"- Установка параметров безопасности- стр.43:

"При хранении ключей в службе хранения ключей возможно применение кэширования контейнеров закрытых ключей. Кэширование заключается в том, что считанные с носителя ключи остаются в памяти сервиса. Ключ из кэша является доступным и после извлечения ключевого носителя из считывателя, а также после завершения работы загрузившего этот ключ приложения. Каждый ключ из кэша доступен любому приложению, которое работает под той же учётной записью, что и приложение, поместившее этот ключ в кэш. Все ключи из кэша доступны до завершения работы службы хранения ключей. При переполнении кэша очередной ключ записывается на место самого раннего ключа, помещённого в кэш.

Кэширование контейнеров позволяет увеличить производительность приложений за счет более быстрого доступа к закрытому ключу, т.к. считывание ключа осуществляется только один раз.

Размер кэша задает количество ключей, которые одновременно могут храниться в памяти.

Для того чтобы включить кэширование, необходимо установить флаг в поле Включить кэширование. Необходимо также задать размер кэша в соответствующем поле ввода.".

Для того чтобы данные режимы можно было включить, необходимо при установке Крипто Про на компьютер, устанавливать компонент «Служба хранения ключей», по умолчанию данная служба не устанавливается.

Вариант 3: (Использование данного варианта не рекомендуется при работе на ЭТП, так как при подписании электронного договора возможно подписание более 100 файлов)

Используются настройки по умолчанию, наивысшая степень безопасности. В этом случае при подписании договорных документов будет вызываться окно для ввода ПИН кода для подписания каждого документа (договор, приложения, спецификации и т.д.).